感染スマホを“踏み台”に、マルウェアばらまく──巧妙化する「Roaming Mantis」の手口(1/2 ページ)

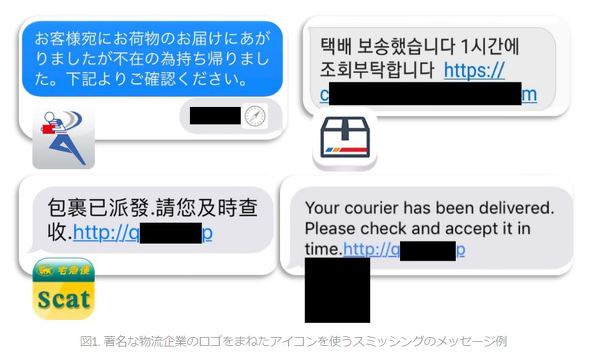

主にAndroid端末を狙い、不審なSMSを送り付け、フィッシングサイトに誘導したり、マルウェアを配布したりする──そんな攻撃「Roaming Mantis」を追跡してきたロシアのセキュリティ企業のKasperskyが2月末、最新のレポートを公表しました。日本国内では、佐川急便などの名前をかたって不在通知を装ったメッセージを送り付ける手法が有名ですが、最近では「新型コロナウイルスに関連した、無料マスク配布」という内容のものも登場しており、注意が必要です。

そんなRoaming Mantisの手法は、セキュリティ研究者の追跡を逃れるためますます高度化しているようです。2019年4月からRoaming Mantisを調査し続けている、Kasperskyのリサーチャー、石丸傑氏に話を聞きました。

ホワイトリストなどで「見えない化」を進める攻撃者

石丸氏によると、Roaming Mantis活動当初の作成者とは異なる人物が作成したとみられるマルウェアが見つかっているそうです。

機能や端末のコントロール手法が違っていたり、あるいは特定の攻撃者が利用するパッカー(マルウェアを圧縮し、解析や検知を逃れるためのツール)が使われていたり、配信インフラには共通性があるのに異なるマルウェアが使われていたり──と、複雑化していることが分かります。

仮説として「あるターゲットを狙いたい」という要件に合わせ、複数の開発者がそれぞれ同じような機能を開発した結果、別のマルウェア、別のコードの間でいくつかの機能がオーバーラップしていると考えられます。このため「どこからどこまでが『Roaming Mantis』といえるかを断言するのが難しくなっている」と石丸氏は述べました。

ニーチェの「深淵をのぞく時、深淵もまたお前をのぞいているのだ」という言葉がありますが、かつては無造作にマルウェアを作成していたRoaming Mantisの作者らが、自分たちがセキュリティリサーチャーに追跡されていることを意識し、見つからないように工夫している様子も見られるそうです。

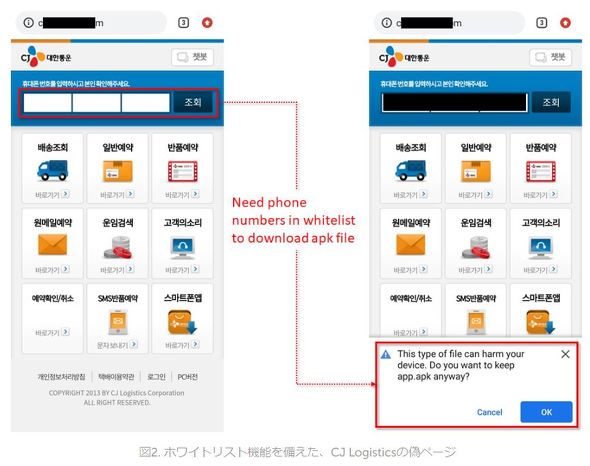

具体的には、マルウェアの解析を困難にする難読化技術を高度化させる他、攻撃者にとっての「ホワイトリスト」のような機能を用いて、検体のダウンロード先を限定させる動きが見つかりました。セキュリティ研究者の手にマルウェアが渡らないようにしつつ、狙ったターゲットのみに確実にダウンロードさせる仕組みです。

これは、韓国をターゲットにした攻撃で見られた手口です。SMSでURLを送り付け、マルウェアを配布するサイトに誘導するのはRoaming Mantisの共通の手口ですが、「その際、誘導先のサイトに電話番号の入力フォームを用意しており、入力された番号を照合してあらかじめ作成しておいた電話番号のリストと合致しないとマルウェアが落ちてこないようになっている」(石丸氏)といいます。

攻撃者がこうした手間のかかる手法をとる理由の1つは、セキュリティ研究者による検体収集・解析を困難にするためだと推測されます。本物のサービスのように見せて、ユーザーを信じさせる効果も狙っているかもしれません。

「この方法は、使おうと思えば他の言語、例えば日本語でも使えるはず。そうなると、マルウェアの『見えない化』がさらに進む恐れがある」と石丸氏は指摘しました。

ただ、こうしたいたちごっこは悪いことばかりではないと捉えているそうです。攻撃者が「見えない化」を図れば図るほど、彼らの工数は増えます。リサーチャーが追跡し、標的となるユーザー側も手口を知って気を付けることで、「攻撃者のストレスを上げ、工数を増やすことになる」(石丸氏)としています。

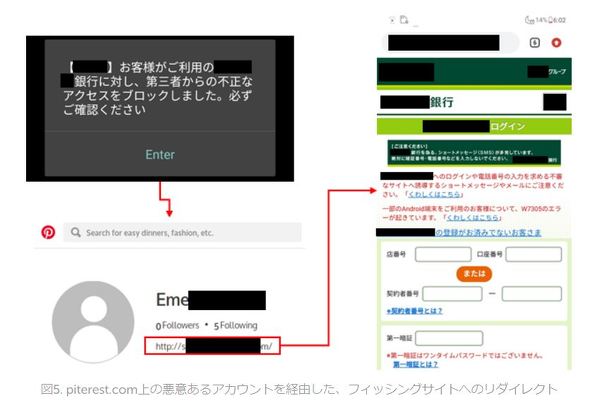

レポートでは、日本の金融機関を狙う別の攻撃も指摘されています。これは、感染したスマートフォンに特定の日本の銀行のアプリがインストールされている時、あるいは日本のキャリアを利用している時にのみ、「第三者からの不正なアクセスをブロックしました」という偽の警告画面を表示するものです。

メッセージにはキャンセルボタンがなく、先に進むには「Enter」を押すしかありません。するとフィッシングサイトに誘導されてしまいます。日本のオンラインバンキングのアカウントやキャリア決済を介して、金銭を入手することが攻撃者の動機だと思われます。

この時バックグラウンドでは、Pinterest上の特定のアカウントにアクセスし、誘導先のフィッシングサイトのURLを取得する仕組みになっています。調査によると、これらフィッシングサイトのURLは1日に何度も変更されているそうです。

これもまた、攻撃者がリサーチャーによる追跡を困難にしようとする動きの1つでしょう。

スマホが攻撃のインフラに? botネット化の動きも

もう一つ石丸氏が注目している動きは、スマホを狙って攻撃するだけでなく、スマホをスパムメール配信や攻撃のインフラとして悪用しようとするものです。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR